コマンドモード

Cisco IOSのユーザインターフェイスは、いくつかのモードに分かれており、それぞれのモードで使用できるコマンドが異なります。CLIセッションを開始すると、最初にユーザEXECモードに入り、このモードでは限られたコマンドのみが利用可能です。すべてのコマンドにアクセスするには、特権EXECモードに移行し、そこからグローバルコンフィギュレーションモードに入って、システムの設定を変更します。各モードへのアクセス方法やモードの特徴について、詳しくは表を参照してください。

| モード | プロンプト | 入り方 | 特徴 |

|---|---|---|---|

| ユーザEXECモード | Switch> | コンソール接続、Telnet、SSHなどでCiscoデバイスに接続すると、最初にこのモードに入ります。 | 基本的な操作やシステムの確認が行えるモードです。 設定の変更はできません。 使用可能なコマンドは限られています。 |

| 特権EXECモード | Switch# | ユーザEXECモードでenableコマンドを入力し、必要に応じてパスワードを入力する。 | 設定の確認や変更が可能になります。 すべての特権EXECコマンドを実行でき、設定モードに移行するためのコマンドも利用可能です。 |

| グローバルコンフィギュレーションモード | Switch(config)# | 特権EXECモードでconfigure terminalコマンドを入力する。 | デバイス全体の設定を変更するモードです。 このモードから、さらに個別の設定モードにアクセスできます。 |

| インターフェイスコンフィギュレーションモード | Switch(config-if)# | グローバルコンフィギュレーションモードでinterface <interface-id>コマンドを入力する。 | 個別のインターフェイス(例: GigabitEthernet、VLANなど)の設定を行うモードです。 |

| ラインコンフィギュレーションモード | Switch(config-line)# | グローバルコンフィギュレーションモードでline <line-type> <line-number>コマンドを入力する。 | コンソールやVTY(仮想端末)ラインなどの設定を行うモードです。 |

noコマンドおよびdefaultコマンド

設定コマンドには、通常のコマンドを無効化する「no」形式と、設定をデフォルトに戻す「default」形式があります。「no」は機能を無効にするために使われ、「default」は設定を初期状態に戻します。ほとんどのコマンドはデフォルトで無効になっていますが、一部のコマンドはデフォルトで有効になっており、「default」コマンドを使うと、そのデフォルト値に戻すことができます。

ヘルプシステム(?)

システム プロンプトで疑問符 (?) を入力すると、各コマンド モードで使用できるコマンドの一覧が表示されます。また、任意のコマンドに関連付けられたキーワードと引数の一覧を取得することもできます。

helpコマンド

Ciscoのデバイスでhelpコマンドを実行すると、使用可能なコマンドやシンタックスに関する簡単な説明が表示されます。

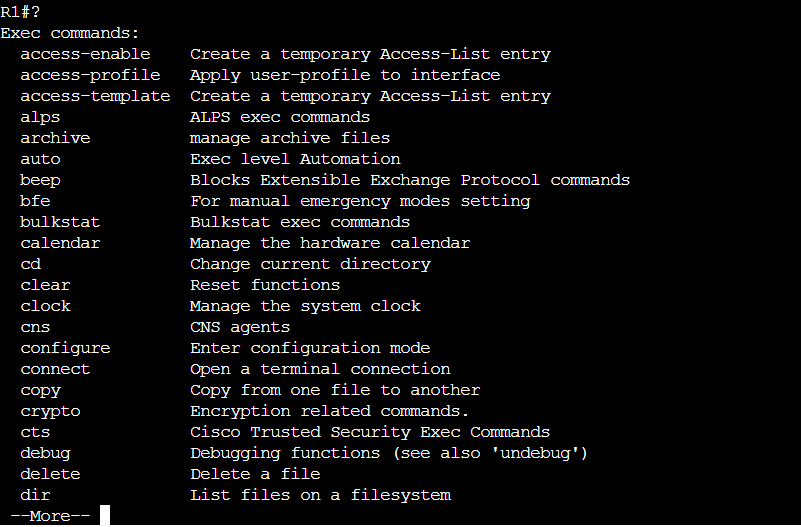

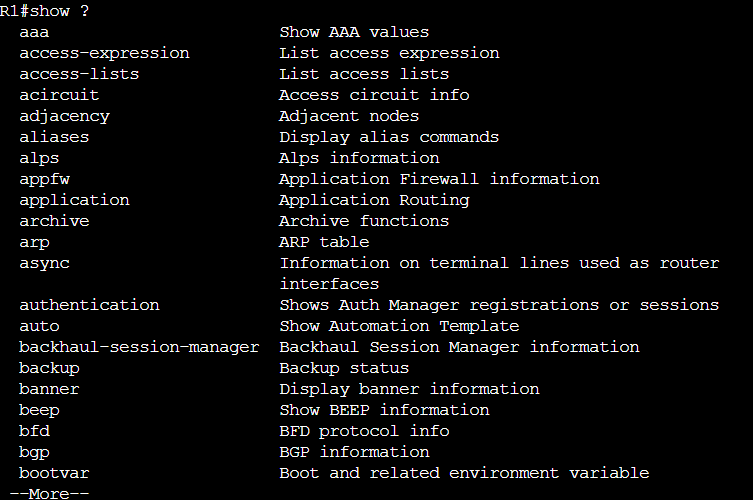

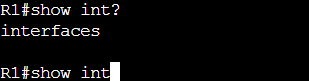

?でのコマンド取得

?を使うことで、現在のモードで使用できるコマンドの一覧や、特定のコマンドのオプションを確認することができます。

コマンド一覧の表示:

コマンドのオプションの表示:

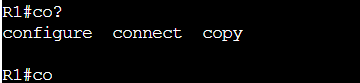

部分一致での補完:

TABによるコマンド補完

CiscoデバイスでTABキーを押すと、コマンドの自動補完が行われます。入力中のコマンドやキーワードを最後まで自動的に補完してくれます。

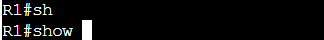

コマンドの補完:

この場合、shを入力した後にTABキーを押すと、showコマンドが自動的に補完されます。

部分一致が複数ある場合:

部分的に入力したコマンドに複数の候補がある場合、TABキーを押しても補完されません。この場合、部分一致する候補のリストを確認するために、?を使うことができます。

この場合、coで始まるコマンドが複数あるため、補完はされずに次の入力が求められます。ここで?を使うと、候補リストが表示されます。

VTY

VTY(Virtual Teletype)は、Cisco機器にリモートアクセスするための仮想的な端末ラインを指します。VTYは、TelnetやSSHなどのプロトコルを使用して、ネットワーク機器にリモートで接続し、CLI(コマンドラインインターフェース)を操作するために使用されます。

VTYの特徴

リモートアクセス

- VTYは、Ciscoルータやスイッチにリモートで接続するための論理的な端末ラインです。これにより、物理的に機器に接続しなくても、ネットワーク内の任意の場所からデバイスの管理が可能になります。

プロトコル

- VTYラインは通常、TelnetまたはSSHのどちらかを使って接続します。Telnetは暗号化されていないためセキュリティリスクが高いのに対し、SSHはセキュアな通信を提供します。ほとんどの設定では、SSHが推奨されます。

ラインの数

- Cisco機器には複数のVTYラインが設定されており、デフォルトでは0から4の5つのラインが利用可能です(VTY 0 4)。これにより、同時に複数のリモートユーザーがデバイスにアクセスできるようになっています。

認証:

- VTYラインにアクセスするためには、ユーザー認証が必要です。一般的に、ユーザー名とパスワード、または外部の認証サーバ(RADIUSやTACACS+など)を使用して認証を行います。

VTYラインの基本設定

VTYラインへのアクセス

- Ciscoデバイスでは、複数のVTYラインが存在します。通常、ライン番号0から4までの5つのVTYラインが設定されています。これにより、最大5人のユーザーが同時にリモートアクセスできます。

コマンド例

Router(config)# line vty 0 4

パスワードの設定

- VTYラインにアクセスするためのパスワードを設定します。これにより、リモートユーザーがデバイスに接続する際にパスワード認証が求められます。

コマンド例

Router(config-line)# password mypassword

Router(config-line)# login

SSHの有効化

- セキュリティの観点から、TelnetよりもSSHを使用することが推奨されます。SSHはデフォルトで暗号化されているため、通信が保護されます。

コマンド例

Router(config-line)# transport input ssh

最大セッション数の設定

- VTYラインで許可する同時セッション数を設定できます。デフォルトでは最大16セッションですが、これを変更することも可能です。

コマンド例

Router(config-line)# session-limit 5

タイムアウトの設定

- VTYセッションが一定時間アクティブでない場合、自動的に切断するように設定できます。これは、セキュリティの強化やリソースの最適化に役立ちます。

コマンド例

Router(config-line)# exec-timeout 5 0

アクセス制御リスト (ACL) の適用

- 特定のIPアドレスのみがVTYラインにアクセスできるように制限する場合、ACLを適用できます。

コマンド例

Router(config-line)# access-class 10 in